Brochure Seguridad Defensiva para Blue Team

Seguridad Defensiva para Blue Team

Está diseñado para capacitar a profesionales en la protección de infraestructuras y sistemas frente a ciberataques, a través de la implementación de estrategias y medidas preventivas. Además, abarca temas como monitoreo de redes, gestión de vulnerabilidades, protección de aplicaciones y redes, y respuesta ante incidentes, combinando teoría y práctica en entornos simulados para fortalecer las habilidades de defensa cibernética.

¿Qué es ser Blue Team?

Ser Blue Team significa formar parte del equipo de defensa en el ámbito de la ciberseguridad. El Blue Team se encarga de proteger sistemas, redes y datos frente a ataques, amenazas y accesos no autorizados. Su objetivo es detectar, responder y mitigar incidentes de seguridad de forma proactiva y reactiva.

Responsabilidades del Blue Team:

-

Monitoreo constante del tráfico de red y sistemas (con herramientas como SIEMs).

-

Detección de intrusiones mediante análisis de logs, alertas y comportamientos anómalos.

-

Respuesta a incidentes, contención de amenazas y recuperación del sistema.

-

Pruebas de vulnerabilidad y endurecimiento de sistemas (hardening).

-

Aplicación de parches y actualizaciones de seguridad.

-

Creación de políticas de seguridad y planes de contingencia.

-

Entrenamiento y concienciación del personal frente a amenazas como phishing.

Herramientas comunes:

-

SIEM (ej. Splunk, ELK, QRadar)

-

IDS/IPS (Snort, Suricata)

-

Antivirus/EDR (CrowdStrike, SentinelOne)

-

Firewalls y proxies

¿Cómo empezar en Blue Team?

1. Base sólida en TI

Antes de meterte en seguridad, necesitas entender:

-

Sistemas operativos: Windows y Linux

-

Redes: TCP/IP, DNS, HTTP/S, firewalls, NAT

-

Administración de sistemas y scripts básicos (PowerShell, Bash, Python)

2. Aprende fundamentos de ciberseguridad

Estudia conceptos como:

-

Modelos de amenazas (CIA, Kill Chain, MITRE ATT&CK)

-

Tipos de ataques comunes: phishing, malware, ransomware, etc.

-

Herramientas de defensa: antivirus, firewalls, IDS/IPS

4. Práctica en entornos reales o simulados

Usa plataforma de práctica:

-

Security Onion para montar tu propio entorno de monitoreo

5. Habilidades blandas

-

Pensamiento analítico y atención al detalle

-

Capacidad de trabajar bajo presión (incidentes)

-

Buena comunicación para reportar y colaborar con otros equipos

🎯 Objetivos de carrera en Blue Team:

-

Analista SOC (Nivel 1, 2, 3)

-

Ingeniero de Seguridad

-

Especialista en respuesta a incidentes (IR)

-

Analista de amenazas (Threat Hunter)

Descripción del Curso

El curso de Seguridad Defensiva para Blue Team está diseñado para proporcionar a los participantes los conocimientos y habilidades necesarios para defender sistemas informáticos, redes y datos contra ataques cibernéticos. Los integrantes del Blue Team son responsables de proteger la infraestructura de TI de una organización, implementar medidas de seguridad, detectar amenazas, mitigar riesgos y gestionar incidentes de seguridad. Se enfocarán en la detección de vulnerabilidades, el análisis de tráfico malicioso, la respuesta a incidentes y el uso de herramientas como SIEM, EDR y análisis forense. También se abordarán temas de seguridad en la nube, gestión de identidades, y cumplimiento con normativas de protección de datos. El curso incluye simulaciones de ataques, ejercicios prácticos y estudios de casos reales para preparar a los participantes en la defensa efectiva frente a las amenazas cibernéticas, con énfasis en la protección proactiva y la gestión eficiente de incidentes.

Temario del Curso Seguridad Defensiva para Blue Team

Modulo 1: Protección Perimetral LAN

Modulo 2: Implementación y Gestión de Firewall y UTM

Modulo 3: Herramientas Detección Malicioso

Modulo 4: Gestión de Vulnerabilidades

Modulo 5: Gestión Logs e Incidentes

Modulo 1: Protección Perimetral LAN

- Seguridad de las Redes LAN

- Segmentación de Redes LAN, Troncales, vlans

- Enrutamiento en Capa 3

- Seguridad de Capa3, ACL, Políticas de Seguridad

- Protección contra ataque en la Red LAN

- Seguridad de Capa 3, ACL, Políticas de Seguridad

- Port Security, DHCP Snooping, Vlan Attack, MAC Flooding, Spanning Tree Attack, DHCP Starvation, ARP Spoofing

- Auditoria de Redes LAN

- Auditoria de detalla de Router y Switches

- Escáner de Vulnerabilidad en equipos de Red

- Identificación de Vulnerabilidad

- Vulnerabilidad de SNMP v2c, v3

- Bechmark en Dispositivos de Red – CIS

Modulo 2: Implementación, Gestión de Firewall y UTM

- Implemenración de UTM Open Source

- Implementación de Firewall Open Source

- Configuración de Interfaces y Servicios

- Firewall Linux iptables y firewall

- Configuración de Políticas de Seguridad

- Habilitación de SNAT y DNAT

- Implementación de UTM Foritgate

- Habilitación de Appliance Fortigate

- Upgrade de OS y Backup

- Configuración de Políticas de Seguridad

- Nateo Dinámico y Estático VIP

- Configuración de Reglas de Navegación

- Manejo de Log y Eventos

- Implementación y Administración de ClearOS

- Conceptos básicos de ClearOS

- Funcionalidades de ClearOS

- Implementación de ClearOS

- Configuración de Administración

- Habilitación de Servicios

Módulo 3: Herramientas de Detección de Comportamiento Malicioso

- Análisis de Código Malicioso

- Análisis de Infecciones por Malware

- Comportamiento de Código Malicioso persistente

- Análisis Estático de Malware

- Análisis Dinámico de Malware

- Identificación de Firmas de Malware

- Análisis de Tráfico de Red

- Análisis de Tráfico de Red

- Analizadores de Protocolo

- Herramientas para Análisis de Tráfico de Red

- Herramientas de Detección y Gestión de Ciberataques

- Sistemas de Detección de Intrusos (HIDS)

- Herramienta OSSED y Vigilancia de logs

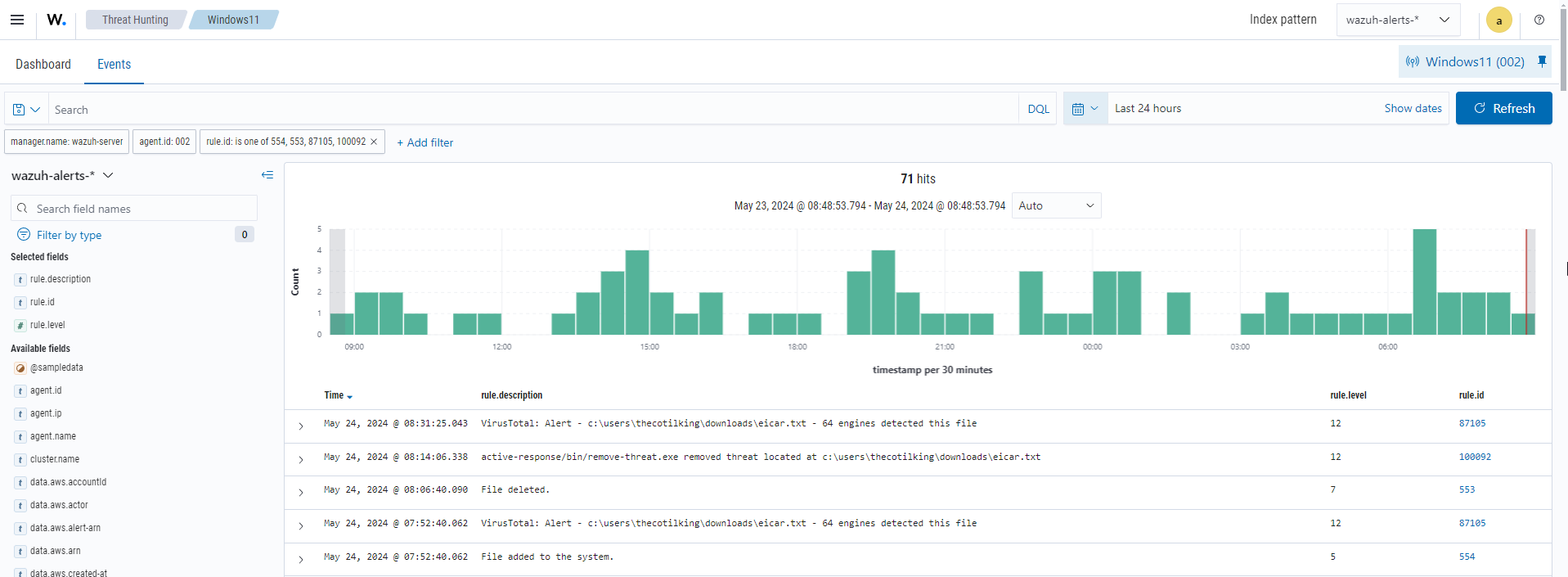

- Implementación de Stack Wazuh

- Implementación de Security Onion en producción

Modulo 4: Gestión de Vulnerabilidades

- Gestión de Vulnerabilidad y Cumplimiento (Compliance)

- Proceso de Gestión de Vulnerabilidades

- Score de Vulnerabilidades Basado en CVSS

- Diferencia entre vulnerabilidades y Benchmark

- Auditoria de Hardening y Benchmark basado CIS

- Análisis de Vulnerabilidad de Infraestructura

- Análisis de Vulnerabilidades de Infraestructura

- Métodos de Ataques y Explotación de Servidores

- Implementación de Escaner de Vulnerabilidades para Infraestructura

- Análisis de Vulnerabilidades de Aplicaciones Web

- Análisis de Vulnerabilidades de Aplicaciones Web

- Vulnerabilidades Web Tipicas

- Herramientas de Análisis de Vulnerabilidades Web

Modulo 5: Gestión de LOGS y Registros de Incidentes

- Gestión de Log y Registros

- Gestión de Logs en equipos de Red y Servidores

- Servidores de Gestión de Log y SNMP

- Implementación de Servior de Gestión de Log

- Herramientas de Gestión de Incidentes

- Equipo de Respuesta de Incidentes

- Herramientas de Gestión de Incidentes

- Implementación de una Herramienta de Gestión de Incidentes

- Correlacionador de Eventos y Alarmas de Seguridad

- Como funciona un correlacionador de eventos – SIEM

- Descubrimiento de Activos

- Análisis de Vulnerabilidades

- Detección de Intrusos

- Monitoreo de Comportamiento

- Correlación de Eventos SIEM

- Analizando OSSIM

Planes de Curso

Precio Basic

- Inclye Presentaciones del curso en video

- Inclye desarrollo de Laboratorio y demostraciones (según aplique)

- No incluye Material educativo

- No incluye Guias de Laboratorio

- No incluye Máquinas virtuales

Precio Full

- Incluye Presentaciones del curso en video

- Incluye desarrollo de Laboratorio y demostraciones (según aplique)

- Material educativo – Presentaciones

- Guías de Laboratorio

- Máquinas Virtuales (según aplique)