“Computer Hacking Forensic Investigator – CHFI v11”

La investigación forense de piratería informática es el proceso de detectar ataques de piratería y extraer adecuadamente la evidencia para informar el delito y realizar auditorías para prevenir futuros ataques.

El programa está diseñado para profesionales de TI involucrados con la seguridad del sistema de información, la informática forense y la respuesta a incidentes. La seguridad informática y las investigaciones informáticas están cambiando su significado. Cada día se inventan más herramientas para realizar investigaciones informáticas, ya sean delitos informáticos, análisis forense digital, investigaciones informáticas o incluso la recuperación estándar de datos.

El programa equipa a los candidatos con las habilidades necesarias para investigar de manera proactiva amenazas de seguridad complejas, lo que les permite investigar, registrar y reportar delitos cibernéticos para prevenir futuros ataques.

Contenido del Curso

16 módulos que te ayudarán a dominar los fundamentos de la Informática Forense y la Respueta de Incidentes, y a prepararte para aprobar el examen de certificación CHFI.

Modulo 01: Computer Forensics in Today’s World

Modulo 02: Computer Forensics Investigation Process

Modulo 03: Understanding Hard Disks and File Systems

Modulo 04: Data Acquisition and Duplication

Modulo 05: Defeating Anti-forensics Techniques

Modulo 06: Windows Forensics

Modulo 07: Linux and Mac Forensics

Modulo 08: Network Forensics

Modulo 09: Investigating Web Attacks

Modulo 10: Dark Web Forensics

Modulo 11: Database Forensics

Modulo 12: Cloud Forensics

Modulo 13: Investigating Email Crimes

Modulo 14: Malware Forensics

Modulo 15: Mobile Forensics

Modulo 16: IoT Forensics

Fundamentos de la Informática Forense

- Fundamentos de la informática forense, diferentes tipos de ciberdelitos y sus procedimientos de investigación, así como las regulaciones y estándares que influyen en la investigación informática forense.

- Diversas fases del proceso de investigación informática forense.

Almacenamiento, Adquisición y Análisis de Datos

- Diferentes tipos de unidades de disco y sus características, proceso de arranque y sistemas de archivos en sistemas operativos Windows, Linux y Mac, herramientas de análisis de sistemas de archivos, sistemas de almacenamiento RAID y NAS/SAN, diversos estándares de codificación y análisis de formatos de archivo.

- Fundamentos y metodología de adquisición de datos, eDiscovery y cómo preparar archivos de imagen para análisis forense.

Anti-Forense y Contramedidas

- Diversas técnicas antiforenses utilizadas por los atacantes, diferentes formas de detectarlas y herramientas relacionadas, y contramedidas.

Análisis Forense del Sistema Operativo

- Adquisición de datos volátiles y no volátiles en sistemas operativos Windows, análisis de memoria y registro de Windows, análisis de aplicaciones electrónicas, análisis forense de navegadores web y examen de archivos de Windows, ShellBags, archivos LNK, listas de salto y registros de eventos de Windows.

- Adquisición de datos volátiles y no volátiles y análisis forense de memoria en sistemas operativos Linux y Mac.

Análisis Forense de Redes y Nubes

- Fundamentos de la informática forense de redes, conceptos de correlación de eventos, indicadores de compromiso (IOC) y formas de identificarlos a partir de registros de red, técnicas y herramientas relacionadas con la investigación del tráfico de red, la detección y el análisis de incidentes, y la detección e investigación de ataques inalámbricos.

- Conceptos de computación en la nube, informática forense en la nube y sus desafíos, fundamentos de AWS, Microsoft Azure y Google Cloud y sus procesos de investigación.

Análisis Forense de Malware y Aplicaciones

- Conceptos de análisis forense de malware, análisis de malware estático y dinámico, análisis del comportamiento de sistemas y redes, y análisis de ransomware.

- Análisis forense de aplicaciones web y sus desafíos, amenazas y ataques a aplicaciones web, registros de aplicaciones web (registros de IIS, registros del servidor web Apache, etc.) y cómo detectar e investigar diversos ataques a aplicaciones web.

- Metodología de trabajo del navegador Tor y pasos del proceso de análisis forense del navegador Tor.

Análisis Forense de Dispositivos, Móviles e IoT

- Capas arquitectónicas y procesos de arranque de dispositivos Android e iOS, análisis forense móvil, diversas redes celulares, sistema de archivos SIM y adquisición lógica y física de dispositivos Android e iOS.

- Diferentes tipos de amenazas del IoT, problemas de seguridad, vulnerabilidades y superficies de ataque, y procesos y desafíos del análisis forense del IoT.

Análisis Forense de Correos Electrónicos y Redes Sociales

- Componentes de la comunicación por correo electrónico, pasos involucrados en la investigación de delitos por correo electrónico y análisis forense de redes sociales.

El Investigador Forense Certificado de Hacking (CHFI) es simplemente la aplicación de técnicas de investigación y análisis informático para determinar posibles pruebas legales. Se pueden buscar pruebas en una amplia gama de delitos o usos indebidos informáticos, incluyendo, entre otros, el robo de secretos comerciales, el robo o la destrucción de propiedad intelectual y el fraude. Los investigadores de CHFI pueden recurrir a diversos métodos para descubrir datos que residen en un sistema informático o recuperar información de archivos borrados, cifrados o dañados, lo que se conoce como recuperación de datos informáticos.

La evidencia electrónica es fundamental en las siguientes situaciones:

- Empleados desleales

- Robos en computadoras

- Posesión de pornografía

- Incumplimiento de contrato

- Espionaje industrial

- Fraude por correo electrónico

- Quiebra

- Despidos controvertidos

- Desfiguraciones de páginas web

- Robo de documentos de la empresa.

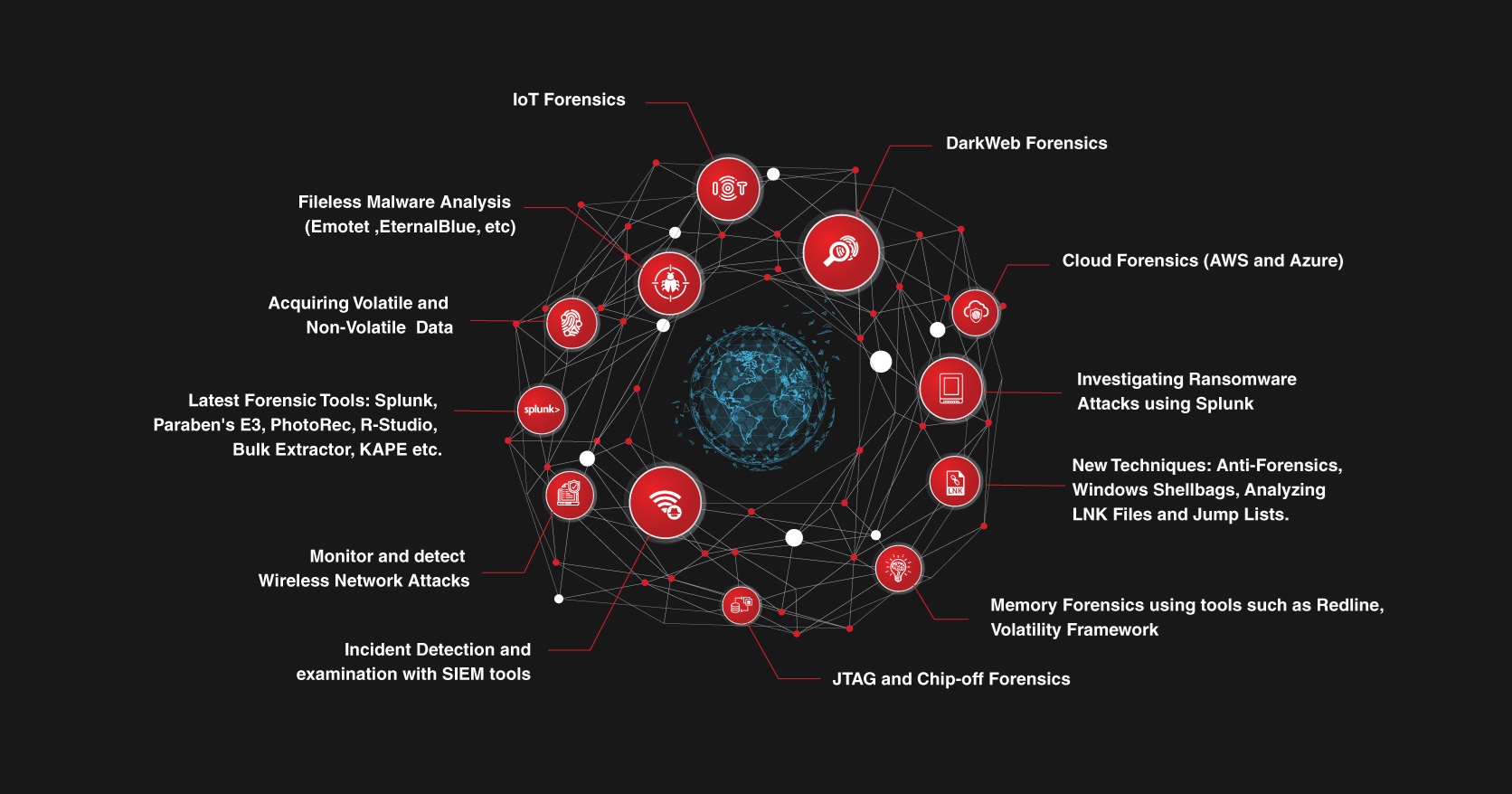

Beneficios del curso CHFI

- Inclusión de módulos críticos en Darkweb forensic y IoT Forensics

- Cobertura significativa de metodologías forenses para infraestructura de nube pública, incluidos Amazon AWS y Microsoft Azure

- Actualizaciones masivas en todos los módulos en CHFI

- Inclusión de las últimas herramientas forenses, incluidas Splunk, DNSQuerySniffer, etc.

- Adición de nuevas técnicas como la técnica Defeating Anti-forensic, Windows ShellBags, incluido el análisis de archivos LNK y Jump Lists

- Cobertura extensa de Malware Forensic (últimas muestras de malware, como Emotet y EternalBlue)

- Ahora más de 50 GB de archivos de evidencia elaborados para fines de investigación

- Más del 50 % de laboratorios forenses nuevos y avanzados

- Enfoque profundo en el proceso de adquisición y examen de datos volátiles y no volátiles (RAM Forensic, Tor Forensics, etc.)

- Aceptado y confiable por los profesionales de la ciberseguridad en Fortune 500 a nivel mundial.

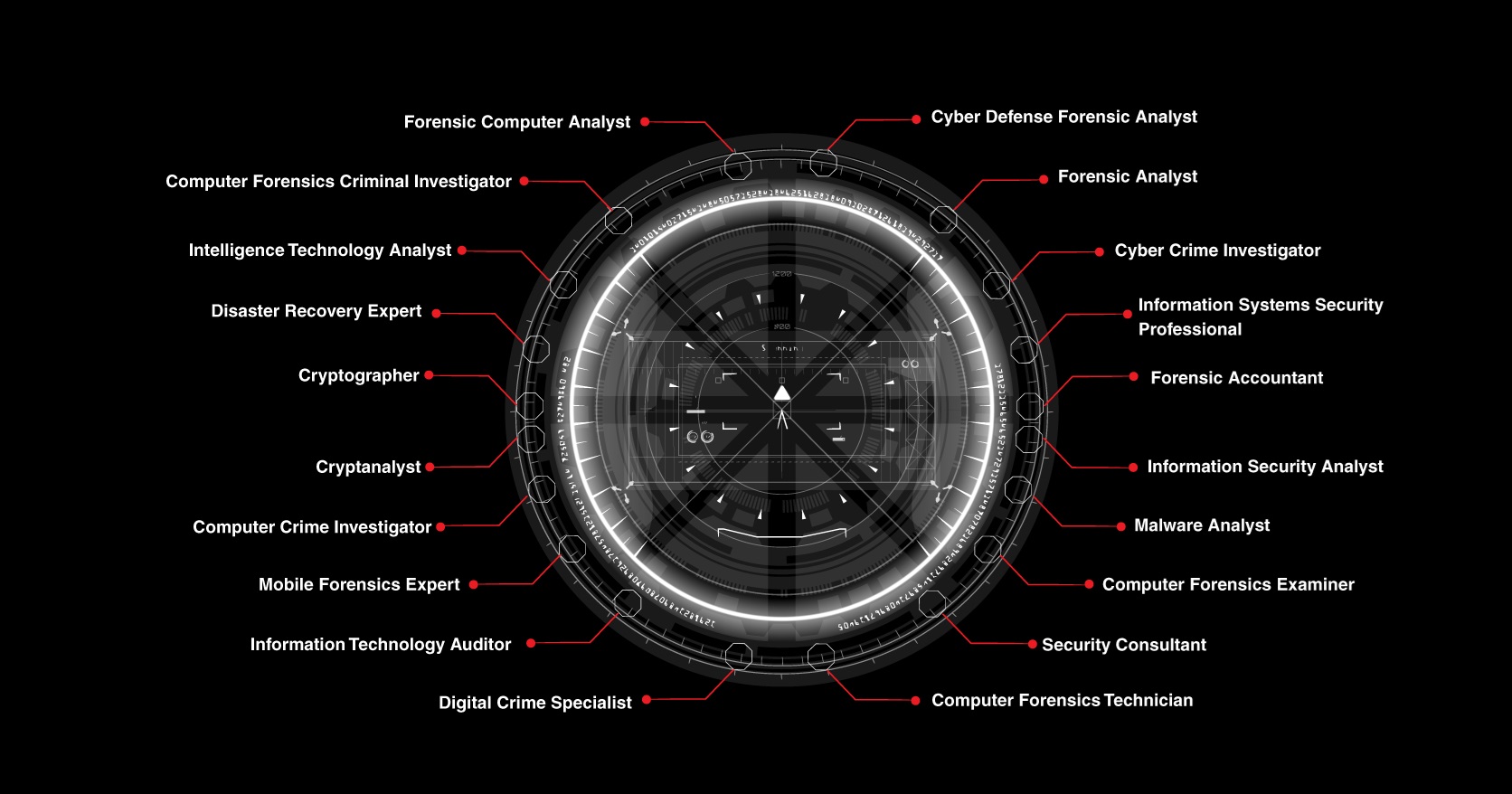

Conviértete en investigador forense de hackeo informático

La certificación CHFI valida las habilidades del candidato para identificar las huellas de un intruso y reunir adecuadamente las pruebas necesarias para procesar en tribunal.

Público objetivo en la certificación

- Policía y otros agentes del orden

- Personal de defensa y militar

- Profesionales de seguridad de comercio electrónico

- Administradores de sistemas

- Profesionales del derecho

- Banca, seguros y otros profesionales

- Agencias gubernamentales

- Gerentes de TI

Puntuación de aprobación

Para mantener la alta integridad de nuestros exámenes de certificación, los exámenes EC-Council se ofrecen en múltiples formatos (es decir, diferentes bancos de preguntas). Cada formato se analiza cuidadosamente mediante pruebas beta con un grupo de muestra adecuado, bajo la supervisión de un comité de expertos en la materia, lo que garantiza que cada uno de nuestros exámenes no solo tenga rigor académico, sino también aplicabilidad en el mundo real. También contamos con un proceso para determinar el nivel de dificultad de cada pregunta. Esta calificación individual contribuye a la “puntuación de corte” general para cada formato de examen. Para garantizar que cada formato tenga los mismos estándares de evaluación, las puntuaciones de corte se establecen por formato de examen. Dependiendo del formato de examen que se cuestione, las puntuaciones de corte pueden variar entre el 60% y el 85%.

Título de examen: Computer Hacking Forensic Investigator

Código de examen: 312-49

Número de preguntas: 150

Duración de la prueba: 4 horas

Disponibilidad: Portal de Exámenes de ECC

Mayor información: cert.eccouncil.org

“En los concursos para obtener contratos de servicios, uno de los requisitos más demandados es contar con personal certificado en el área. ¡Es tu oportunidad para destacar! Obtener esta certificación no solo te abrirá puertas, sino que te posicionará como un candidato altamente calificado. ¡Certifícate y asegura tu éxito profesional!“

- Cyber Threat Analyst Tier 2

- Cyber Threat Intelligence Analyst

- Mid Level Penetration Tester

- Cyberspace Analyst II

- Cybersecurity Engineer II Red Team

- Forensic Analyst, Senior

- Cyber Security Analyst Advisor

- Cyber Security Analyst

- Application Security Analyst

- Senior Cyber Security Analyst

- Digital Forensics Analyst- Junior level

- Security Architect

- Cybersecurity Auditor

- Senior Network Security Engineer

- Information Security Engineer

- Manager Information Security management

- Principal Cyber Security Engineer

- Information Security Risk Program Manager

- Cybersecurity Systems Engineer

- Information Assurance/Security Specialist

- Principal Cyber Operator

- Information Security Cyber Risk Defense Analyst

- Senior Forensic Analyst

- Director Information Technology Security

- Cyber Security Intelligence Analyst

- Penetration Tester

- Sr. Information Assurance Analyst

- Cyber Security Project Engineer

- Cyber Threat Analyst II

- Intrusion Analyst

- Cyber Systems Administrator

- Information Security and Risk Assessment Specialist

- Forensic Analyst, Senior

- CIS – Cyber and Network Security-Cloud Computing Faculty

- Tier 2 Cyber Security Analyst

- Sr. Network Security Engineering Specialist

- Security Control Assessor 2

- Security Operations Engineer / Team Lead

- Principle Cyber Operator

- Manager, Cyber Security Operations and Incident Response

- IT Security Manager

- Sr. Network Security Engineer

- Senior IT Security Manager- Cloud & Digital

- Senior Principle, Digital Forensics

- Sr. Network Security Engineering Consultant

- Sr. Cyber Threat Intel Analyst

- Cyber Security Associate 3

- Tier I Intrusion Analyst

- Senior Investigative Analyst

- Sr. Cybersecurity Consultant (Incident Response)